WiMAX経由でのIPsec-VPNを構築した。

VPNルータにはYAMAHAルータを使用。

その設定手順を覚え書きとして記しておく。

まあ、WiMAX経由といっても特別なことは特に無い…。

【参考書籍】

・ ヤマハルータでつくるインターネットVPN [第3版]

※価格が少し高いな、と感じていたが買って良かった…。

—————-

インターネット接続用のWiMAXルータは、「WM3500R」。

WM3500Rは単体ではIPsec機能を持たないので、

配下にVPNルータとして、YAMAHA「RTX1000」を用意する。

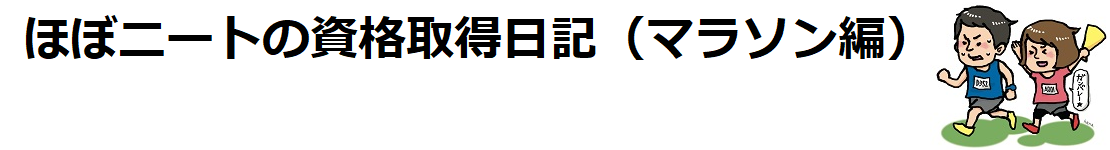

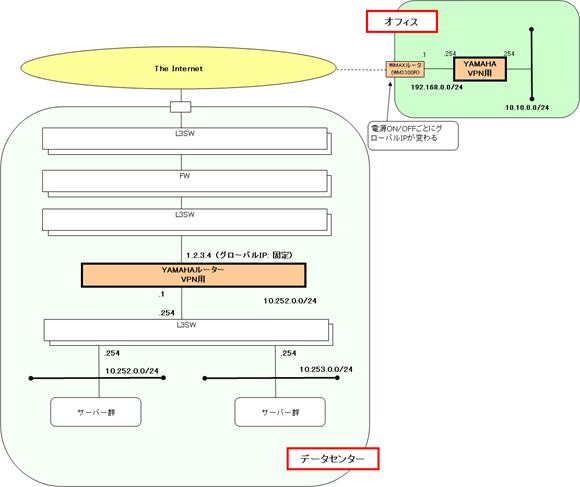

ネットワーク構成は下図。

オフィスネットワークでは、インターネットとの接続にWiMAXを使う。

データセンター内の左側サーバー群のネットワークが

「10.252.0.0/24」となっているが

「10.254.0.0/24」の間違い…。

ちなみに、YAMAHAルータは

無線LAN接続用のコンバーターを使ってWiMAXルータに接続。

オフィスのYAMAHAルータと、

データセンターのYAMAHAルータ間でインターネットVPNを構築する(下図)。

WiMAXルータのLAN側はプライベートネットワーク(192.168.0.0/24)。

WiMAXルータでNAPT(IPマスカレード)する。

また、WiMAXルータのWAN側アドレス(グローバルアドレス)は

電源をオン/オフするたびに変化する。

つまり、(データセンター側は固定グローバルアドレスだが、)

オフィス側は動的グローバルアドレスであるため、アグレッシブモードを使うはめに…。

そして、オフィス側のYAMAHAルータはNAPT配下にあるため、

いわゆるNAT/NAPT越え問題(ここでは、IPsecとNAPTの相性問題など)に対処する必要がある。

さて、設定手順を以下に記す。

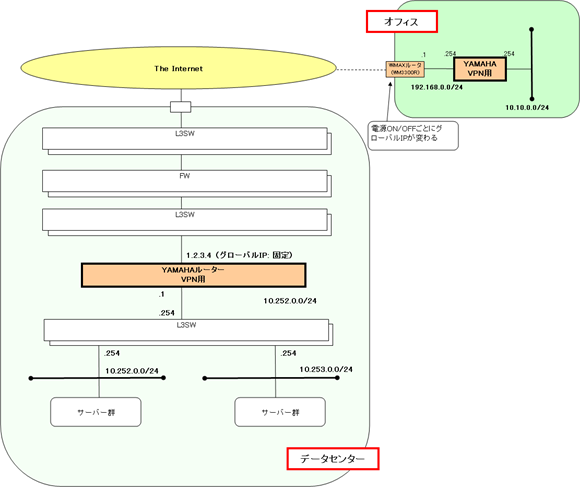

1) 事前設定

YAMAHAルータを設定する前に、FWとWiMAXルータをいじる。

FWでは、IPsec用のポートを開けておく。

IPsec用のポートとは、IKEの際に使う「500/udp」と暗号通信で使う「ESP」。

WiMAXルータではVPNパススルー機能を有効にする。

これを有効することで、IPsecとNAPTの相性問題に容易に対応でき、

ESPパケットをUDPヘッダでカプセル化するようなNATトラバーサル等の機能を

わざわざ実装する必要がなくなる。

また、ポートマッピングも設定しておく。

WAN側から、500/udpやESPでWiMAXルータに通信してきたときは、

そのパケットがLAN側のYAMAHAルータ(192.168.0.254)へ転送されるように設定する。

2) オフィス側(動的IP側)YAMAHAルータの設定

アグレッシブモードなので名前「wimax-user01」を指定…。

## lan1インタフェースがLAN側

## lan2インタフェースがWAN側## 基本設定

ip lan1 address 10.10.0.254/24

ip lan2 address 192.168.0.254/24

ip route default gateway 192.168.0.1

dns server 192.168.0.1## NATディスクリプタの設定(VPNとインターネットを併用)

ip lan2 nat descriptor 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 192.168.0.254

nat descriptor address inner 1 192.168.0.254 10.10.0.1-10.10.0.254## IPsec用にスタティックNAPTを設定

nat descriptor masquerade static 1 1 192.168.0.254 udp 500

nat descriptor masquerade static 1 2 192.168.0.254 esp## IPsec(アグレッシブ・モード; 動的IP側)の設定

tunnel select 1

ipsec tunnel 101

ipsec sa policy 101 1 esp 3des-cbc sha-hmac

ipsec ike keepalive use 1 on

ipsec ike keepalive log 1 off

ip tunnel tcp mss limit auto

ipsec ike local address 1 10.10.0.254

ipsec ike pre-shared-key 1 text wimax-password

ipsec ike local name 1 wimax-user01 key-id

ipsec ike remote address 1 1.2.3.4

tunnel enable 1

ipsec auto refresh on

ip route 10.252.0.0/24 gateway tunnel 1

ip route 10.253.0.0/24 gateway tunnel 1

ip route 10.254.0.0/24 gateway tunnel 1## ログの設定

syslog debug on

ipsec ike log 1 message-info payload-info key-info

3) データセンター側(固定IP側)YAMAHAルータの設定

## 基本設定

ip lan1 address 10.252.0.1/24

ip lan2 address 1.2.3.4/29

ip route default gateway 1.2.3.5

ip route 10.254.0.0/24 gateway 10.252.0.254

ip route 10.253.0.0/24 gateway 10.252.0.254## IPsec(アグレッシブ・モード; 固定IP側)の設定

##トンネルインタフェース1は別のVPN用で既に使用されているので、2以降を使う

tunnel select 2

ipsec tunnel 102

ipsec sa policy 102 2 esp 3des-cbc sha-hmac

ip tunnel tcp mss limit auto

ipsec ike local address 2 1.2.3.4

ipsec ike pre-shared-key 2 text wimax-password

ipsec ike remote address 2 any

ipsec ike remote name 2 wimax-user01

tunnel enable 2

ipsec auto refresh on

ip route 10.10.0.0/24 gateway tunnel 2

以上。

show ipsec saコマンドでISAKMP SAやIPsec SAが確立されていることを確認すること。